En este capítulo se presenta el concepto de protocolo y su papel en la comunicación de los diversos componentes de una red. Se describe el Modelo OSI a cabalidad, también se explica como funcionan los diferentes protocolos en los distintos niveles del Modelo OSI y el nivel en que funcionan los componentes de red.

2.1. Protocolos de red

Los protocolos son las reglas y procedimientos usados por los componentes de una red para comunicarse. De forma coloquial se suele decir que un protocolo es el idioma que usan los computadores para comunicarse.

La transmisión de datos a través de una red puede dividirse en diferentes tareas:

- Reconocer los datos.

- Dividir los datos en fragmentos de tamaño razonable.

- Agregar a cada fragmento información para determinar su ubicación y la comprobación de errores.

- Identificar al receptor.

- Agregar información de sincronización y comprobación de errores.

- Poner los datos sobre la red.

- Un sistema operativo de red sigue un conjunto escrito de procedimientos al desarrollar cada tarea, estos procedimientos conforman un protocolo.

- El estudio del modelo OSI y del Proyecto 802 le permitirá entender completamente el funcionamiento de cualquier tipo de red.

Respecto a los protocolos, debe tener en cuenta:

- Existen varios protocolos, cada uno con sus respectivas ventajas y desventajas.

- La implementación de un protocolo puede abarcar uno o más niveles del Modelo OSI.

- Los protocolos pueden ser implementados de forma individual o como un conjunto de protocolos.

2.1.1. Protocolos ruteables

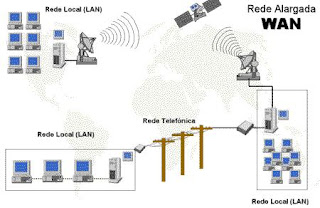

Hasta mediados de los 80, la mayoría de las redes LAN funcionaban aisladas unas de las otras. A medida que las tecnologías de red locales se volvían estables y se incrementaban las necesidades de comunicación, se hizo necesaria la interconexión de dichas redes para formar una de mayor tamaño, sea una MAN o una WAN.

Los protocolos que soportan las rutas de comunicación entre diferentes redes LAN se conocen como protocolos ruteables.

2.2. Modelo OSI

En 1978, la Organización Internacional de Estándares ISO (International Standard Organization) publicó un conjunto de especificaciones que describían una arquitectura de red para conectar diversos dispositivos. El documento original se aplicaba a los sistemas abiertos porque todos podían usar los mismos protocolos y estándares para intercambiar información.

En 1984, la ISO publicó una revisión de este modelo y la llamó “Modelo de referencia para la interconexión de sistemas abiertos”, de forma abreviada es lo que conocemos como el Modelo OSI (Open Systems Interconnection) y que es un estándar internacional para la conectividad de una red.

El modelo OSI sirve para:

- El desarrollo,

- El estudio,

- La comparación y la implementación de los protocolos.

Los fabricantes de hardware y software diseñan sus productos de red basados en las especificaciones del Modelo OSI. Este proporciona una descripción de cómo funcionan juntos los niveles: el hardware y el software de red para hacer posible las comunicaciones. También ayuda a solucionar problemas proporcionando un marco de referencia que describe como debe de funcionar los distintos componentes.

2.2.1. Arquitectura del modelo OSI

El Modelo OSI es una arquitectura que divide la comunicación de red en siete capas, esta son: Física, Enlace de datos, Red, Transporte, Sesión, Presentación y Aplicación. Cada capa especifica las funciones que deben implementar un determinado protocolo o dispositivo.

Cada capa tiene funciones bien definidas, las funciones de cada capa se comunican y funcionan con las funciones de las capas inmediatamente superior e inferior. Las capas físicas y de enlace de datos definen el medio de comunicación de la red y las tareas relacionadas, por ejemplo, la colocación de los bits de datos en las tarjetas adaptadoras y el cable de red.

Cada capa proporciona algún servicio o acción que prepara los datos para entregarlos a otro equipo a través de la red. Las capas están separadas entre sí por límites llamados interfaces, todas las peticiones pasan de una capa a la siguiente a través de las interfaces. Cada capa se construye sobre los estándares y actividades de la capa inferior.

A medida que los datos pasan de una capa a otra se dividen en paquetes. Un paquete es el nombre genérico que recibe una unidad de información transmitida como un conjunto.

2.2.2. Capas del Modelo OSI

A continuación se describe el propósito de cada una de las 7 capas del Modelo OSI y se identifican los servicios que proporcionan a las capas adyacentes:

A. Aplicación

La capa de Aplicación sirve de ventana para que los procesos de aplicación tengan acceso a los servicios red. Esta capa representa los servicios que soportan las aplicaciones del usuario, por ejemplo el software para la transferencia de archivos, para el acceso a base de datos, para correo electrónico, etc. Las capas inferiores hacen posible que estas tareas sean ejecutadas en el nivel de aplicación. La capa de Aplicación controla el acceso general a la red, el control de flujo y la recuperación de errores.

B. Presentación

La capa de presentación determina el formato usado para el intercambio de datos entre los equipos de la red. En el equipo emisor, esta capa convierte los datos desde un formato enviado por las capa de aplicación a otro formato intermedio reconocido. En el equipo receptor, esta capa convierte el formato intermedio a un formato útil para la capa de Aplicación de este equipo.

La capa de Presentación es responsable de convertir los protocolos, traducir y codificar los datos, convertir el juego de caracteres y expandir los comandos gráficos. También administra la comprensión de datos.

El redirector opera en esta capa. El redirector es un componente de software que redirige las operaciones de entrada y salida (E/S) a los recursos de un servidor.

C. Sesión

La capa de sesión permite que dos aplicaciones de dos equipos distintos establezcan, usen y finalicen una conexión llamada sesión. En esta capa se realiza el reconocimiento de nombres y funciones, tales como la seguridad, necesarias para que dos aplicaciones se comuniquen a través de la red.

La capa de Sesión proporciona la sincronización entre tareas de usuarios colocando puntos de control en el flujo de datos. De esta forma, si la red falla, sólo es preciso retransmitir los datos posteriores al último punto de control. También lleva a cabo el control de diálogo entre los procesos de comunicación, regulando que lado transmite, cuando y por cuanto tiempo.

D. Transporte

La capa de Transporte proporciona un nivel de conexión adicional por debajo de la capa de Sesión. Asegura que los paquetes se entreguen sin errores, secuencialmente, sin pérdidas ni duplicaciones.

La capa de Transporte preempaqueta los mensajes, dividiendo los mensajes grandes en varios paquetes y colocando los paquetes pequeños juntos en un paquete. Esto permite transmitir los paquetes de forma eficiente sobre la red. En el extremo receptor, la capa de Transporte desempaqueta los mensajes, vuelve a montar los mensajes originales y normalmente envía una señal como confirmación de recepción.

La capa de transporte proporciona control de flujo, control de errores y participa en la solución de problemas relacionados con la transmisión y recepción de paquetes.

E. Red

La capa de Red es responsable del direccionamiento de los mensajes y la conversión de las direcciones y nombre lógicos a direcciones físicas. También determina el ruteo desde el equipo origen al equipo destino.

Determina la ruta que deben seguir los paquetes según las condiciones de la red, la prioridad de servicio y otros factores. También administra los problemas de tráfico de la red, tal como la comunicación de paquetes, el ruteo y el control del tráfico de datos.

Si la interfase de red en el ruteador no puede transmitir la cantidad de datos que el equipo origen envía, la capa de Red hace la compensación dividiendo los paquetes en unidades más pequeñas llamados fragmentos. En el equipo destino, la capa de Red vuelve a ensamblar los paquetes a partir de los fragmentos.

F. Enlace de datos

La capa de Enlace identifica a los nodos y forma las tramas (frames) de datos. Una trama de datos es una estructura lógica organizada en la que se pueden colocar datos.

En esta capa se forman las tramas a partir de los paquetes de la capa Red y los pasa a la capa Física. En el extremo receptor, empaqueta los bits desde la capa Física para formar las tramas de datos.

Generalmente, cuando la capa de Enlace de datos envía una trama espera una confirmación del receptor, también detecta cualquier problema con la trama durante la transmisión. Las tramas que no se confirmaron o las tramas que se dañaron durante la transmisión, se envía de nuevo.

G. Física

La capa física transmite la corriente de bits sin estructura sobre el medio de comunicación. La capa Física codifica los bits en forma de señales eléctricas, ópticas o electromagnéticas. También se define al conector a usar, la técnica de transmisión, la sincronización de bits y cuanto dura cada bits.

Cuando un mensaje es transmitido, el mensaje pasa por cada una de las capas, desde la capa 7 a la capa 1, en cada capa se le agrega una cabecera, la cual sirve para que el destinatario recupere la información general; por ejemplo, si el mensaje de correo tiene formato HTML, el destinatario debe estar enterado de dicho formato para poder decodificar adecuadamente el mensaje. En la capa de Enlace de datos el mensaje recibe una cola además de una cabecera.

Una vez que el mensaje llega al destinatario, el paquete pasa por cada una de las capas en orden inverso (de la capa 1 a la capa 7), haciendo uso de información de la cabecera el destinatario recuperará el mensaje original.

A excepción de la capa Física, ninguna capa puede pasar información directamente a su capa correspondiente en otro equipo.

2.2.3. Comunicación virtual entre capas

El objetivo de cada capa es proporcionar servicios a la capa superior siguiente y proteger a la capa superior de los detalles de cómo se implementan en realidad los servicios. Las capas se configuran de tal forma que cada capa actúa como si se estuviera comunicando con la capa correspondiente en el otro equipo, se trata de una comunicación lógica o virtual entre niveles iguales.

Muchas veces es práctico aprovechar la comunicación virtual para realizar pruebas de comunicación; por ejemplo, cuando un equipo envía un mensaje de correo a otro; si el mensaje llega a su destino significa que la comunicación a nivel de aplicación es satisfactoria.

Si el mensaje no llegara a su destino implicaría que la comunicación a nivel de aplicación no es satisfactoria, sin embargo, la comunicación a un nivel inferior puede ser satisfactoria, para probar comunicación a nivel de red puede realizar un PING al otro equipo. Si la comunicación a nivel de red fallara, aún puede intentar probar la comunicación a nivel físico.

2.3. Métodos de Acceso

Cuando varios equipos requieren comunicarse deben encontrar una forma de compartir el medio de comunicación. Sin embargo, cuando dos equipos ponen datos en el medio de la comunicación al mismo tiempo, los paquetes de datos de un equipo colisionaran con los paquetes del otro equipo impidiendo la comunicación de los dos equipos.

Existen varias formas de evitar las colisiones y lograr que varios equipos compartan un medio de comunicación. Los métodos de acceso evitan el acceso simultáneo al cable, asegurando que sólo un equipo pueda poner datos en el medio de comunicación en un momento dado; los métodos de acceso hacen que el envío y recepción de datos sea un proceso ordenado.

Se conoce como método de acceso al conjunto de reglas que define como un equipo emite y recibe los datos por medio de comunicación. También se conoce como topologías lógicas.

Los principales métodos de acceso son:

- CSMA/CD

- CSMA/CA

- Token Passing

- Demand Priority

2.3.1. CSMA/CD

Acceso múltiple con detención de de portadora y detención de colisiones (Carrier Sense Multiple Access/Collision Detection). Con CSMA/CD cada equipo comprueba el estado del medio de comunicación antes de transmitir, si no hay ninguna transmisión en curso el equipo puede enviar sus datos.

Cuando un equipo se encuentra utilizando el medio de comunicación, ningún otro equipo puede transmitir hasta que los datos lleguen a su destino y el medio de comunicación se libere.

Si dos o más equipos detectan que el medio de comunicación se encuentra libre enviarán datos al mismo tiempo, lo que producirá una colisión de datos. La colisión es detectada por los equipos transmisores, para resolver la colisión cada equipo involucrado en la colisión deberá esperar un tiempo aleatorio antes de volver a transmitir.

CSMA/CD se conoce como un método de contienda debido a que los equipos de la red compiten por el uso del medio de comunicación.

A medida que los equipos generan más tráfico en la red se incrementan las colisiones, lo cual hace más lenta la red, por lo que CSMA/CD puede ser un método de acceso lento si la cantidad de tráfico generado por los equipos es grande.

Las aplicaciones de bases de datos tienden a generar mucho tráfico en la red, por lo que en tales casos es recomendable el uso de arquitecturas cliente-servidor.

2.3.2. CSMA/CA

Acceso múltiple con detección de portadora y prevención de colisiones (Carrier Sense Multiple Access/Collision Avoidance). CSMA/CA no es tan popular como CSMA/CD.

Con CSMA/CA cada equipo evidencia su intención de transmitir antes de hacerlo, de esta manera los otros equipos detectan cuando se puede producir una colisión y por lo tanto lo evitan.

Sin embargo, al difundir la intención de transmitir se incrementa el tráfico sobre el medio de comunicación y hace más lento el funcionamiento de la red. Usado en redes LocalTalk de la computadoras Apple Macintosh.

2.3.3. Token Passing

Token Passing o paso del testigo usa untito especial de paquete llamado testigo (token) que circula alrededor del anillo y de un equipo a otro. Cuando un equipo del anillo desea enviar datos a través de la red, debe esperar al testigo libre, cuando se detecta libre el testigo, el equipo puede tomar el control del mismo.

El equipo en posesión del testigo puede transmitir datos. Los datos se transmiten en tramas que contienen las direcciones de destino y de origen. Mientras un equipo esté en posesión del testigo, los demás equipos no pueden transmitir, puesto que sólo un equipo puede usar el testigo a la vez. En Token Passing no hay contienda, ni colisiones.

2.3.4. Demand Priority

Demand Priority o prioridad de la demanda es un método de acceso, normado por el estándar IEEE 802.12, usado por las redes Ethernet de 100 Mbps y para el llamado 100VG-AnyLAN.

Los concentradores administran el acceso a la red realizando sondeos de las peticiones para enviar datos desde todos los nodos de la red. El concentrador es responsable de anotar todas las direcciones, enlaces y nodos finales, y comprobar que todos están funcionando. Un nodo final puede ser un equipo, un bridge, un ruteador o un switch.

Al igual que en CSMA/CD, dos equipos pueden provocar una colisión transmitiendo exactamente al mismo tiempo, pero con la prioridad según demanda es posible evitar las colisiones. Si el concentrador recibe dos peticiones al mismo tiempo, se atenderá primero la petición de mayor prioridad. Si las dos peticiones son de la misma prioridad, se atenderá a ambas peticiones alternando entre las dos.

En una red con prioridad según demanda, los equipos pueden recibir y transmitir los datos al mismo tiempo debido al esquema de cableado definido para este método de acceso. Se usan cuatro pares de hilos. Los cuatro hilos permiten un cuarteto de señales, que transmiten señales de 25 MHz en cada par de hilos de cable.

2.4.Pilas mas Usadas

En el mundo de las computadoras y microcomputadoras existen varias pilas de protocolos de amplia aceptación, entre las que podemos mencionar:

- La pila de protocolos TCP/IP

- El conjunto de protocolos IPX/SPX de Novell

- NetBEUI

- La arquitectura de redes SNA (System Network Architecture) de IBM.

- AppleTalk

- El protocolo DECnet de Digital Equipament Corporation.

- El conjunto de protocolos ISO/OSI.

- Seros Network System (XNS)

- XNS

- X.25

A. TCP/IP

la TCP/IP es un conjunto de protocolos estándar de la industria que proporciona comunicaciones en un entorno heterogéneo. Una red corporativa, TCP/IP proporciona capacidades de ruteo, acceso a Internet y recursos Web.

Es el protocolo estándar para la comunicación entre distintos tipos de sistemas. Debido a su popularidad, TCP/IP se ha convertido en el estándar para las comunicaciones entre redes.

Diseñado para redes WAN y portado con bastante éxito a las redes LAN. Comparativamente es más lento que NetBEUI y IPX/SPX.

La pila TCP/IP incluye:

a) SMTP (Simple Mail Transfer Protocol) para correo electrónico.

b) HTTP (Hyper Text Transfer Protocol) para la transferencia de páginas Web.

c) FTP (File Transfer Protocol) para la transferencia de archivos.

d) NNTP (Network News Transfer Protocol) para la transferencia de noticias.

e) SNMP (Simple Network Management Protocol) para la administración de redes.

f) DNS (Domain Naming System) para la resolución de nombres.

g) Telnet para el acceso remoto de un host.

Usa direcciones lógicas IP de 32 bits para identificar hosts y redes.

B. IPX/SPX

Es la pila de protocolo usada en redes Novell. Comparativamente es más rápido que TCP/IP en una Lan.

Es un derivado de XNS y es ruteable. Usa direcciones IPX para identificar estaciones y redes. Microsoft proporciona NWLink como su implementación de IPX/SPX.

C. NetBEUI

NetBEUI es el conocido NetBIOS con una interfase de usuario extendida. Es una interfase de red local a nivel de sesión desarrollado por IBM y que funcionan como una interfase de aplicación para la red. Los fabricantes suelen usar NetBIOS como protocolo de sesión para otros protocolos ruteables.

Comparativamente es más rápido que TCP/IP e IPX/SPX. No es ruteable y se usa en redes Microsoft.

D. AppleTalk

AppleTalk es la pila de protocolos propietaria de Apple Computer usado por los computadores Apple Macintosh en la compartición de archivos e impresoras.

E. DECnet

DECnet es la pila de protocolos propietaria de Digital Equipament Corporation. Es un conjunto de productos de hardware y software que implementan la arquitectura de red Digital (DNA). Define las comunicaciones sobre redes locales Ethernet, redes de área metropolitana con FDDI y WAN que usan las redes de transmisión de datos públicos o privadas.

F. XNS

Xerox Network System, desarrollado por Xerox para sus redes locales Ethernet. Usado en la década de los 80, es lento y usa multidifusión lo que ocasiona un mayor tráfico.

G. X.25

Es un conjunto de protocolos incorporados a una red de comunicación de paquetes compuesto por servicios de conmutación. Los servicios de comunicación se establecieron originalmente para conectar terminales remotas a lo hosts o mainframes.

En este capítulo se presenta el concepto de protocolo y su papel en la comunicación de los diversos componentes de una red. Se describe el Modelo OSI a cabalidad, también se explica como funcionan los diferentes protocolos en los distintos niveles del Modelo OSI y el nivel en que funcionan los componentes de red.

Entre sus múltiples ventajas se encuentran:

Entre sus múltiples ventajas se encuentran: